20200907-XCTF-PHP2(URL二次编码)

九月 07, 2020

20200907-XCTF-PHP2(URL二次编码)

唉这题太草了,我自己的字典跑了半个小时的目录没结果,一看wp是index.phps (吐血

index.phps

1 |

|

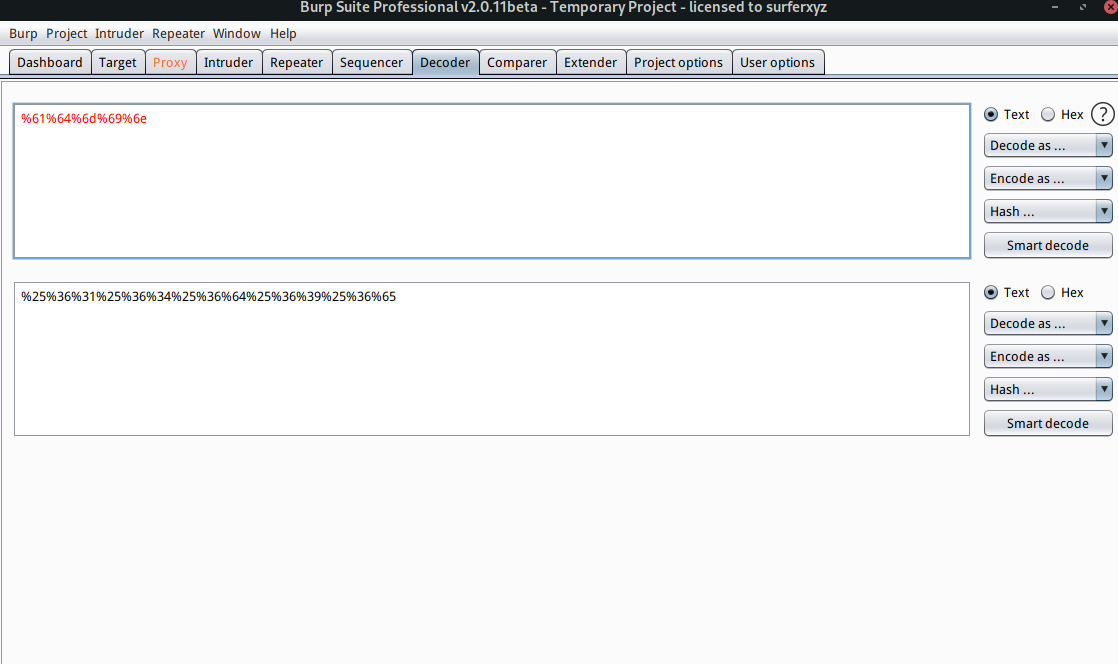

仔细一看超级简单的,只要urlencode两次就好了

结果用php编码半天就一直是admin草了

最后利用burp进行编码了两次就可了

payload:index.php?id=%2561%2564%256d%2569%256e

查看评论